|

|

转个贴,我们该醒了【颠覆你的硬件观!藏在硬盘里的后门。我们所有的电脑都不设防】

" K6 P! e7 V" a( g+ y% l% T( a- G

( |$ c3 y/ y, Y$ {

6 Y6 S, E( ^& d. [- u4 N1 FUP主语:不掌握核心技术,只有死路一条。7 X- ?% \3 k; M) g

: q& Z4 D$ O* O. d m下面是转贴

, t7 n8 X& y7 X) Z4 X" j! ]: Y5 v

, w. l2 c! O1 U- V/ V1 p3 H无论你的硬盘怎样格式化,怎样对磁盘充零、清MBR,都无法清除这个后门程序。只要你的硬盘通电,它就会监控你硬盘里的一切。只要你连上网络,你硬盘里只要有别人感兴趣的东西,早就被拿走了。因为这个后门是藏在硬盘的“固件”里的。$ ]1 w+ g! H: A5 f* Z

0 V( E% N0 w6 u! C; }" ~, w英文原文:Hard disk hacking

( j& I: n/ P( A8 b- j/ Z7 U( ^& [, R# }5 e m

http://spritesmods.com/?art=hddhack&page=16 e) j; U6 ^ [0 p9 p4 N

. Q! H/ f$ i7 W8 O \

http://spritesmods.com/?art=hddhack&page=27 e+ t$ x# j, u7 F

6 [' Y+ S7 m9 J

---------------------------------------------------------------" @5 h# F: Z1 G3 ~$ G" ^

; }2 c/ j9 U( J7 P OHM2013(Observe, Hack, Make. )是一个专为黑客、制造者和那些有探究精神之人举办的国际户外露营节,为期 5 天。今年 7 月 31 日在荷兰 Geestmerambacht 举办,有 3000 人参与。

% v S9 x+ U! a# ~% W# _, q9 D, p9 E2 e

这篇文章相关内容已在 OHM2013 已经公开。原理是利用硬盘的一些智能机制,在某个位置嵌入一些信息(比如:登录信息),然后操作系统验证用户登陆时,会不自主地读取黑客预留下的用户名和密码。

7 Z! I$ P) c# B7 a' j% Q* q

. A5 W8 ?1 `2 X2 h" \6 n' F 简介

4 D( j; t$ V6 m# J* G1 i6 G8 G' @2 v1 m) `7 F# v

硬盘:如果你在看这篇文章,我肯定你起码用过一两个硬盘。硬盘很简单,基本就是一些 512 字节的扇区,由递增的数字标明地址,称之为 LBA,也就是“逻辑块寻址”。电脑可以向连接的硬盘的扇区中读写数据。通常会有个文件系统把这些扇区抽象成文件或文件夹。

% I5 J4 c8 X) h5 W6 ^) @( J3 u( Q$ G! }; }- z4 K3 I# X2 W- o

6 G) l- v/ w; k$ i- Q2 I# i3 D3 ^

如果你从这个幼稚的角度看硬盘,你会认为硬件应该也很简单:你需要的就是个能连接 SATA 接口的东西,然后可以定位读写头,从盘片上读写数据。但是可能不止这么简单:硬盘不是还有处理坏块、S.M.A.R.T.属性的功能么?不是还有什么缓存需要管理的么?9 v2 c6 b1 k. O3 }# f$ X" M

$ L9 d7 J9 t, z( R" C1 R: B

以上这些意味着硬盘中有些智能的东西,有智能就意味着可以黑掉它。我就喜欢可以黑的东西,于是我决定要看看硬盘是如何在非机械层面上工作的。这种研究以前在很多硬件上做过:从笔记本的 PCI 扩展模块到嵌入式控制器,甚至是苹果的键盘。通常这些研究都是为了证明这些硬盘可以被破解,导致其受到软件的影响,于是我决定达到同样的目标:我要在这次破解中让硬盘绕过软件安全机构。- q# b3 G/ F. k4 l, i, m8 j8 Z

- i8 \6 _! i% b/ [ \8 E3 A8 r PCB 上的部件! M% u8 _( |' |

& w0 U) @) K4 |& N 要想知道硬盘是否可以被破解,我需要更了解它们。如你们大多数一样,我也有一摞或坏或旧的硬盘来一看究竟:

$ k4 R: ^7 b& l0 b9 I5 X

2 Y5 F% t G, p# ^2 ?2 ?

# G, [3 u1 ~' W

# G, [3 u1 ~' W

3 h/ c8 b, f3 B$ r' y% y' C

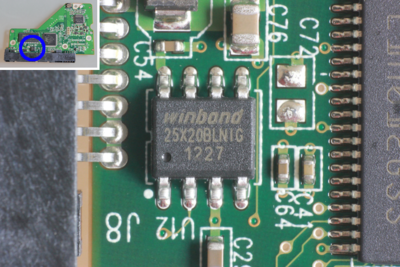

当然了,我们都知道硬盘的机械结构应该是好用的,我对那些部分也不感兴趣。我的兴趣在于大多数硬盘背面都有的那一小块 PCB 板子,上面有 SATA 接口和电源接口。这种 PCB 看起来是这样的:

% C' q% v0 j7 ]! p% B9 X5 N2 X8 K

Z) w# X: C! E+ C3 \& L

: o) x1 D. r2 q2 \/ u1 C( J# y$ N

可以看见 PCB 上有四块芯片。接下来说说这些芯片:6 ~" w3 {3 A$ [+ W* t

7 ^3 w! h0 o# @, p

' T5 [1 j& Y; n( n2 q, T% B

2 }$ [# l7 @2 a( a8 l$ k# a这是一块 DRAM(动态随机存储器)。这块很好处理,芯片手册很好找。这些芯片的容量一般在 8MB 到 64MB 之间,对应的就是硬盘标称的缓存容量。

& d$ }# d: q& o" e9 Q; i4 Z% m, h; L9 H) {

* q' E& a8 b! G2 }0 w1 I5 o! g! L! ]

这个是电机控制器。这不是个标准器件,数据手册不好找,但是这些控制器一般都有容易找的差不多的同系列产品。ST Smooth 控制器大概是最常用的一种了;除了驱动电机,它还能进行电源整流,还带一些A/D变换通道。" O( o, K% e5 f5 s! B

1 \% ~ x c0 l

4 T3 o' Z% P2 v5 g+ A7 g# J

4 T3 o' Z% P2 v5 g+ A7 g# J

& @: y& @) n1 t9 q& d4 |$ s W

这是一块串行闪存。这个也好处理,容量一般在 64KB 到 256KB 之间。看起来这个是用来存储硬盘控制器的启动程序。有些硬盘没有这个芯片,而是在控制器芯片内部有闪存来存储程序。

, j# H" g4 ]# l- @1 c0 T. m4 T. k3 U( Z

) e3 \! G, {3 ~, h* ~

) e3 \! G, {3 ~, h* ~

3 k, J: L: K3 z) `8 c0 m这些小东西不是芯片,而是压电震动传感器。当硬盘受到撞击时,它们可以把磁头移到安全的地方,但是更有可能它在某个地方标记一个值,表示你的保修无效,因为是你自己摔的硬盘。 A5 o* h; y {8 j1 S$ J

9 e. C) P2 J6 _& q r4 P8 L8 k

7 u j4 H: j5 L9 E% x- z8 Y/ }5 v) c- H3 M1 b

这里才是奇迹将要发生的地方:硬盘控制器。多是由 Marvell、ST 或者其他的 LSI 公司制造。有些硬盘厂商自己做控制器:我见过三星和西数就有自己的控制芯片。因为其他的部分都很好处理,这一块才是我的兴趣所在。; f$ S/ z# R% |1 Y$ J6 x6 N

1 c. H" ~1 T# |& n- y 不幸的是,这些芯片都没有文档。话说这些制造控制器的厂商不公开文档有些不厚道真是说轻了:他们甚至在自己的网站上都不提这些芯片!更不幸的是,整个互联网也帮不了我:搜这些芯片手册只能找到没有手册的手册网站,和卖芯片的中国厂商……# o8 z. r2 Z4 Q. q" {

2 n! g+ x w. [6 {, O, z1 w 那么,没有最重要的芯片手册,就意味着我们的计划搁浅了么?

0 i: @1 t& I0 M1 Z0 [; z

& v/ ~& e! q' u+ ] x, J9 G: m 连接 JTAG# b- \: p( B8 `

9 r$ |" ^2 H+ i7 K" T4 Z& v

幸运的是,总有些办法找到除了芯片手册以外的有用信息。我就搜到这么一个。4 p; {# l$ V( R; }- A; k+ t

% E) T+ `$ A: u9 O; [9 V2 c 我找的是 HDDGuru 论坛上一个叫 Dejan 的人做的连接线。Dejan 不知怎么把他硬盘控制器的内部闪存废掉了,然后想知道有没有办法,要么从外部闪存启动控制器,要么重写一下内部闪存。过了五天,没人回应他,但是这哥们很有创造力:他又发了个帖子说他找到了 JTAG 口的管脚。这真是个重大发现:JTAG 接口可以用来控制控制器。你可以用它启动控制器、重启、修改内存、设置断点等等。然后 Dejan 发现了如何关掉控制器的启动 ROM,找到了硬盘一个串口,然后试图恢复他的闪存 ROM。后来他又提了一些关于更新闪存的过程,最后消失在茫茫人海中了。

6 g8 C0 o3 j3 s L* O- {: Q& O3 A

* `, O' F, x) b- r/ N 这些都是有用的信息:至少我知道了西部数据的控制器是 ARM 内核的,有 JTAG 接口。这些硬盘通常有串口,虽然没有使用但是可以用来调试程序。有了这些,我应该有足够的信息可以开始破解了。- B7 ?' ~) [9 E" j

" d1 H& }. S% b2 j' ? 嗯,这些是我的准备工作:

) g4 C2 M0 ]" D& h6 B- h$ { [2 ^6 X

2 M6 K& L7 c# K) G' k4 a' D

2 M6 K& L7 c# K) G' k4 a' D

$ W9 M7 w; _2 { a

那个红色的是一块 FT2232H 的小板,大概 30 欧元,很便宜,可以用来进行 JTAG 调试,串口,还有 SPI 通信。把它连到硬盘的 JTAG 口,还有串口上。硬盘直接连到我电脑主板的 SATA 口上,还有外部 ATX 电源。我用 OpenOCD 来驱动 JTAG 接口。

6 N5 E6 }1 U) p" U% ~' U

8 P B$ S ^4 s: C( B/ @ 现在的问题是:这玩意真能工作么?Dejan 用的是 88i6745 控制器的 2.5” 250G 硬盘,他检测到的是 ARM9 内核。我找的是 88i6745 控制器的 3.5” 2TB 硬盘,有不同的格式因素,而且有点新。幸运的是,OpenOCD 可以自动检测 JTAG 连接的设备。如下所示:

5 u" w3 u/ ^- t K% e$ h4 A T; n v; V

2 |1 L4 D8 {* k' K9 Z E4 Q- @1 o

2 |1 L4 D8 {* k' K9 Z E4 Q- @1 o

2 U: r! h6 z$ W8 O这我就有点搞不懂了……我本来估计会有一个 tap,就是单独的 ARM 内核……可这里竟然有三个 tap……难道这个片子有三个 ARM 内核?

6 W M: U9 G6 t$ w

! E$ s* f: @$ I3 j. E) E 一番研究后,我发现这个芯片真的是有三个内核。两个是 Feroceon 的内核,是比较牛逼的类似 ARM9 的内核,还有一个是 Crotex-M3 内核,比较小,相比更像微控制器的核心。鼓捣了一阵(以及后来的研究)发现这些控制器各自有不同的功能:

: X8 @$ W# k5 x2 t. a+ Y5 F9 O

/ i, d% g) f z; q, r# \1.Feroceon 1 处理对磁盘的物理读写操作

2 I) j$ J) v5 d0 R1 r, ^2.Feroceon 2 处理 SATA 接口/ ~$ ?* S1 S! c* i9 T; w

3.Feroceon 2 同时处理缓存以及将逻辑块寻址翻译成柱面/磁头/扇区

8 f# l7 q! W! w |, t5 U4.Cortex-M3 貌似啥都不管?我给他关掉硬盘也没啥问题。

( \. }- G: J) z9 j' B1 \4 o8 F/ x9 `! J 现在从哪个核心开始破解呢?我的目标是通过使用修改的硬盘固件来影响系统的安全。最简单的方法,同时也可能是最难检测的方法就是直接修改数据。这种方法不需要修改磁盘上的数据,固件可以使自己隐身不可见。为此,我需要找到一个合适的核心来进行监听:我需要一个能在从硬盘到 SATA 线的传输过程中接触到数据的核心,同时可以被操纵在磁盘和 SATA 线缆之间修改数据。% h0 y6 o. V: q8 J9 i

' }# u. s5 F5 o8 {, X [

现在,数据是如何从硬盘盘片上送到 SATA 借口上的呢?凭黑客的直觉我推测:

[- I5 N( z4 l" Q2 `# ^- Q3 m3 ^2 X: x7 J3 C' i1 u) q

如果处理器工作在 150MHz,使用标准的内存复制,它们就只能达到 150*23/2=2.4Gbp 的速率,而实际情况要比这个少很多。硬盘的速度是 6Gbps,所以肯定有些加速硬件参与其中。最可能的加速硬件应该就是使用 DMA(直接访问内存)。那就意味着数据直接从磁头读回来放进内存,没有处理器的参与。SATA 口也是一样:处理器只指明数据在哪里,DMA 会直接从内存中读数据。( i- \8 p3 l* \" n- l) p

/ u# M- \' ?, X1 @/ N 如果是这样的话,DMA 引擎指向的内存会在哪呢?硬盘的缓存是个好地方:数据从磁盘读出来总是要放进缓存的,所以当读取磁盘的时候马上去那里复制也就说的通了。我之前发现第二个 Feroceon 负责管理缓存;于是它就成了我的首选目标。

( V' J3 h0 F% U4 w3 F9 D; j1 I

1 ~/ l2 c# N' l% W$ p) }3 n8 @ 就这样,我推断数据通过 DMA 来读写,不需要任何 CPU 动作。现在的问题是:既然 CPU 不会在正常操作中接触数据,那么 CPU 能不能(非正常地)接触到数据呢?为了解答这个问题,我首先使用 JTAG 连接,用了一些反汇编,来看看 Feroceon2 号的内存。

$ X l6 o; g' L U" z, o S/ E' d- \" B8 f$ @" F

P5 Z, n& {9 F& F: t& D4 d; K

$ @3 L9 F& H6 H9 U, z如你所见,内存图有些零碎。RAM 中有一些小块散落着,还有一些 IO 空间和 IRQ 空间,以及一块内部启动的 ROM。还有一块 64MB 的数据段,我猜这个是用作缓存的 DRAM。一起来看看是不是这样。首先,我把硬盘加载到我的电脑上,在硬盘上的一个文件里写入「Hello world」。现在看看我是否能从 64MB 的内存中找到这个字符串。

$ n6 e# N, e* R5 l! F5 f5 `" @* K4 g

% n4 |+ Z0 J& ?! g; x I! t: H

% n4 |+ Z0 J& ?! g; x I! t: H

5 y [( z2 M9 R S& r7 k

没错,找到了!看起来 Feroceon2 号可以读取缓存,并对这块 64MB 的 DRAM 进行了地址映射。

$ \! e0 R+ _1 c. b0 [( A; B1 k

+ ~9 M# M- K/ h5 y 注入代码2 Z! b( C0 G" k( m( A* {

4 a" w" b: s2 n) T7 j( ]

当然了,如果我想要在缓存里修改数据,我可不能每次都完全扫描整个 64MB 的缓存:我需要知道缓存是如何工作的。为此,我需要进行反汇编并理解硬盘的固件,至少要明白缓存的函数。+ l' d2 }7 N/ r6 n& H# n0 j3 v4 W

, B/ S4 Q8 B8 f" u) m 对固件进行反汇编,可不是个简单的活。首先,代码混合了 ARM 和 Thumb 指令,如果你没有自动切换两种指令的反汇编器就很令人抓狂了。而且,没有那些能使反汇编更简单的信息了:一般程序都被写好了,当有东西出错总会弹出类似「Couldn’t open logfile!」的信息。这些信息对于了解代码功能有很大帮助。而这个固件,一条信息都没有:你得自己看代码来知道代码在做什么。代码库好像有点老,而且有些时候反汇编的感觉就像给代码加了很多特性,把所有事情都搞得更复杂。. G* d" G8 s$ X" D, k5 A& o

4 ?/ {$ V8 ], V- a5 z4 K 当然,也有几件事使得反汇编相对简单些。首先呢,西部数据没有故意混淆代码:没有在指令中间用些跳转的招数。还有,因为 JTAG 接口的存在,你可以干预代码的执行,设置断点,或者直接修改,让你非常容易地知道程序在做什么。7 B7 }6 j) D' P4 h

% O5 T7 u% U% f4 N: L 我看了很久代码,试着去理解,有时候用调试器验证我猜的对不对,最后我找到了缓存系统的核心代码:在 RAM 中的一个表,我称之为「缓存描述符表」。

J- f3 r: C1 T4 Z4 U( e I+ d: l8 Y$ {

" w, i/ i' r+ |/ j* y/ y6 W6 A/ c# s" P! D& l. j9 V0 |9 G1 Y+ X

缓存描述表的每一项描述了缓存中的一个块。它包含了可能在缓存中的磁盘扇区的起始 LBA、缓存中存有多少硬盘数据、一些标明了缓存项的状态标志符,还有一个标明了缓存数据在内存中未知的数。7 G5 ]+ M! A9 R9 K6 u

/ Q. K0 C7 N' z$ h

现在,缓存描述符表的秘密还没有被揭开,我能否在数据送出 SATA 口之前截断磁盘读取码?为此,我需要在磁盘控制器上执行我自己的代码。不仅如此,我还需要确定代码能否在正确的时间运行:如果它修改缓存太早,数据还没进去;如果太晚的话,数据已经送到 PC 了。

X J1 t8 n0 O3 @3 q5 j( m" P0 Q% g0 A8 j4 L

我的方法是绑定在一个已存在的任务上。我破解的是 Feroceon2 号,这个 CPU 负责所有的 SATA 传送,所以肯定有个服务是负责设置 SATA 硬件去缓存中读取数据。如果我找到这个服务,我就可能在它之前运行我的代码。$ z+ g% p% Z! H* j; U

7 v' y- f0 S6 ?. ? d! c 在看了很多代码,设置了很多断点,修改了很多次之后,我最终找到了某个符合条件的服务。我通过连接让这个服务在执行前先运行我的代码。这是原来的代码:- x9 F5 n& O/ Z

9 w1 j) f0 J: W000167BE ; r0 - slot in sata_req/ ~1 U B) c; V5 D

000167BE sub_0_167BE:. n# E4 T% ]4 r7 @" F

000167BE PUSH {R4-R7,LR}1 {0 m* r0 l. w# U

000167C0 MOVS R7, R0

. C( z4 w0 _$ H4 _" z; R000167C2 LSLS R1, R0, #4& l- q' c) j) j

000167C4 LDR R0, =sata_req

. x4 n) a0 N# B2 n000167C6 SUB SP, SP, #0x145 P% O' z) v: Z' Q+ Z0 S

000167C8 ADDS R6, R1, R0

Y7 c/ y6 V, [1 I2 x+ ?000167CA LDRB R1, [R6,#0xD]

, @9 E: @3 F' w000167CC LDR R2, =stru_0_40028DC2 G0 x8 E' C2 h) L. ?: Z

000167CE STR R1, [SP,#0x28+var_1C]

1 h( N! W1 s# l6 D* v5 p000167D0 LDRB R0, [R6,#(off_0_FFE3F108+2 - 0xFFE3F0FC)]

4 h2 @: S" W6 _( P+ U0 ^6 T000167D2 LDRB R5, [R6,#(off_0_FFE3F108 - 0xFFE3F0FC)]* A0 ~% K% }1 s) r; q0 z

000167D4 LSLS R0, R0, #4 这是改成连接到我的代码之后:

: [+ @8 \- y4 G

' X; |. ?' [2 R2 r U0 A1 w000167BE ; r0 - slot in sata_req! n# n. t" x' T3 \1 G

000167BE sub_0_167BE:. R" y) R" C- z4 n0 `# g

000167BE PUSH {R4-R7,LR}3 m- ^' ]! H9 |1 ]$ C9 c8 f B

000167C0 MOVS R7, R0

p( M2 t8 L' P" m000167C2 LD R6, =hookedAddr

8 x8 n4 K% l# G9 X; }! R a4 R000167C4 BX R6

, J; O% s. k! L9 N9 F! J000167C6 .dw checksumFix

) G* ^5 J8 C9 I4 W" x000167C8 .dd hookedAddr1 V2 L0 r$ u# W" k2 H& {$ M( t- u

000167CC LDR R2, =stru_0_40028DC# q2 R. D1 x+ j# o" x, V! a

000167CE STR R1, [SP,#0x28+var_1C]

) }3 j1 H' u+ o- ]5 K: w: I2 |000167D0 LDRB R0, [R6,#(off_0_FFE3F108+2 - 0xFFE3F0FC)]

& ~; h" d+ [( s3 f, P9 M000167D2 LDRB R5, [R6,#(off_0_FFE3F108 - 0xFFE3F0FC)]- M' [ A: z6 }

000167D4 LSLS R0, R0, #4

* ~5 `% z7 v- J8 ~" g.... d% j5 {" N7 ~( H% m

FFE3F000 PUSH {R0-R12, LR}

# c: d) n* a- J+ aFFE3F004 BX changeThingsInCache- m/ s. p% T8 i" X0 x

FFE3F008 POP {R0-R12, LR}7 t: l: k' c6 L7 Y i8 _. w$ O

FFE3F00C LSLS R1, R0, #4! Y% e. G' |4 ]* f

FFE3F010 LDR R0, =sata_req

s$ t3 u# F: E1 j7 uFFE3F014 SUB SP, SP, #0x14* q. t9 S2 p0 Q0 g" a6 D1 d5 G

FFE3F018 ADDS R6, R1, R09 }2 _- ]% d; |" [

FFE3F01C LDRB R1, [R6,#0xD]2 V0 w7 j% ^8 a5 {' C+ d

FFE3F020 BX 0x167CC 如你所见,原来的指令被跳转到的新代码替代了,新代码放在本来没用到的地址 0xFFE3F000,然后又加了一句,保证代码域的校验和有效。如果没这么做的话,硬盘会尝试从盘片上读取备份,那可不是我想要的。跳转的代码执行了一个服务,叫做「changeThingsInCache」然后执行修改代码本该做的指令。最后接着执行本来的服务好像什么也没发生过一样。

; M; E) Z$ p! g0 e) Q

U1 O% t8 I* V3 w) X 现在我要写的就是修改缓存数据的服务。首先做个测试,我决定用一个下面的用伪代码写的服务:* U0 _8 J. M8 ~& W# F7 p3 s) a3 F5 H' c% q

' C7 G: r2 [* M/ b1 |7 d* I) x

void hook () {4 G' v, l0 @& C# |& t

foreach (cache_struct in cache_struct_table) {, w" ^8 a* I- z

if (is_valid (cache_struct)) {, V. c- K/ _8 H7 L5 _, O( }+ j

foreach (sector in cache_struct.sectors) {* U7 t/ x _7 d; \

sector[0]=0x12345678;( F4 C/ v* |. k* J' C0 s# H

}

$ x* i. }* J& M- j6 h. J}

" S5 s7 M+ t- n' I a. `5 d! D7 W3 t, N" e}' p9 V l/ f9 u+ H9 n. P, [- D' w

} 这一小段代码会在每次调用的时候用0×12345678 代替缓存中每个扇区的前四个字节,所以如果我把这个上传到硬盘的话,我在我看到的每个扇区前面都会看到这个数字。我通过 JTAG 上传了代码……

: D9 P5 F5 n ~6 ]" B5 a% h! L" E

/ H/ O* h6 Y m2 D8 s2 h) K# _

/ H/ O* h6 Y m2 D8 s2 h) K# _

9 _0 u) f- g' r3 e! I然后你看:

% ]) P$ _/ f$ f) _' i, O: M' U/ g8 T4 M( U

9 W/ L4 Y$ e2 j5 c, a4 A B

9 W/ L4 Y$ e2 j5 c, a4 A B

0 V" a3 _0 X! Z& Q3 h7 i

一劳永逸. L* p( q: x, E4 m# s* R

4 L. U/ I3 Q% U' N

当然了,我可以将固件完全破解,但是每次硬盘启动都需要用 JTAG 修改 RAM,这就得不偿失了。我得让它保持不变,也就是说,我要把我的修改存在某个地方,每次硬盘启动都会带上这段修改程序。

$ }6 |4 Q9 h. Z9 V7 O/ [8 c9 e5 h1 ~0 Y1 d4 k3 ]4 o

我选的地方是闪存。我大概也可以放在磁盘本身的保留扇区上,但是如果我一旦弄错的话,我就没法恢复我的硬盘了。闪存芯片只是一个八个脚的标准件,所以我可以轻松地摘下来,刷掉闪存再装回去。为此,我把它焊下来然后放到万用板上,这样我就可以在编程器和硬盘之间轻松切换了。

# h8 f8 D9 Q1 ^% x

. a1 }4 U7 t' I# U$ u+ y$ l% f

0 l4 q) x& Y% y# @

0 l4 q) x& Y% y# @

2 O# R/ g. ~, ]% p: b4 `3 \! `

现在,应该在闪存里写什么呢?很幸运的是,芯片中存储的格式已经找到了:它包含了多块数据,还有一个表在最开始描述了这些数据。这个表描述了闪存中代码块的位置,如何压缩的(如果压缩了的话),代码块应该在放在 RAM 的什么位置,而且在最后的地址中是一个执行指针,标记了启动器应该跳到什么地方去执行程序。 b5 [0 ]5 T! ?1 B. I

& P+ N0 Y( C! f( g3 O

不幸的是,我不能修改闪存中的代码;我想加钩子的地方的数据被某种不知道的压缩算法压缩了,我就不能修改了。然而我能做的是增加一个额外的代码块,修改执行地址这样这个代码块就可以在其他之前执行了。这样一来就简单多了。当我的代码块执行的时候,我就可以在已经解压的代码中加入我的钩子了。2 F, r: v2 D* Z" Y% S& Z y; w, ?

& {4 W. L0 u0 }' g7 a( b

当然,我得反汇编,再重编译闪存的二进制代码。我为此做了个小工具,非常俗地起名为「fwtool」。这个小工具可以读出闪存中的很多数据块,并把头翻译成文本文件以方便修改。接着你就可以修改,删除或者加上代码,然后重新编译成一个固件,准备刷回去。我用它把我的代码加到镜像中,再刷回到芯片里,把芯片装回硬盘,启动备份的文件,然后:

$ z& O& x2 N# T1 o! |' P- v5 N

, D/ z& p! y& r

5 x7 J# Y0 L5 N4 {, E" v

8 S* d' R9 @# `结果并不新鲜:就是我之前做过的。唯一的变化就是我不用 JTAG 就能办到了。

/ J& Y9 M1 C H' @, |6 E4 c/ R- n6 C0 l" H0 l& h. L1 \4 x/ g

刷软件2 D, x4 U0 F3 k

, {6 z* d9 Q$ n# S4 b 虽然闪存这边有了很大进展,我还是不能开始我的黑客脚本:我相信不会有任何一个服务器公司会接受这些带有反汇编又重汇编的芯片的硬盘。我需要想个办法能让芯片不从板子上摘下来就可以刷固件,最好是能直接在硬盘安装的电脑上刷。

g" |( ^, a3 A5 R# {

! W% v9 L; }. U' j( y 西部数据的固件升级工具为此提供了可能性:这个工具简单地在 DOS 环境下的把新固件写进闪存和服务区——也就是保留扇区。根据网上资料,这个工具使用的所谓「Vendor Specific Commands」命令。也有一些其他的工具可以修改固件:比如,有一种概念验证性的代码,可以使用未使用的保留扇区来隐藏数据。最后有一组工具叫做「idle3-tools」可以通过修改固件中的字节来修改硬盘的闲置行为。这个代码同样使用 VSC,通过 Linux 系统的 SCSI(小型计算机系统接口)直通 IOCTLS(输入输出控制系统)这种「正式」的途径来修改代码。我需要「借用」它的源代码,修改一下然后整合到我的 fwtool 里面。在胡乱猜了一阵 VSC 参数之后,fwtool 突然可以读写电脑上硬盘的闪存芯片了。

3 J6 W; O) i3 m8 f4 X3 R4 r

# l: n% S8 l" q1 {$ P 有了这个工具,我的攻击基本完成了,如果一个黑帽子黑客获得了一个带有这样硬盘驱动器的服务器的最高权限,他就可以使用 fwtool 远程获取硬盘闪存,修改然后刷回去。最终,主机的主人会发现我用他的主机为非作歹,然后可能会重装系统,断掉黑客原来进入主机的路。- a# m* u$ k9 G1 j# K; O7 \

+ ?* s/ l6 f6 v/ c0 O Z2 g1 y: S' j

但是有了这个破解了的固件,攻击者可以操纵硬盘在新安装的系统里继续为非作歹。首先他需要触发行为,这需要事先在硬盘里写入一个破解固件需要的某个特定字符串。这个字符串可以在任何一个文件中:攻击者可以向服务器上传一个带有代码的 .jpeg 文件。他也可以通过向服务器发送在 URL 中追加了特定代码的文件请求来实现。这最终会在服务器的记录文件中结束,触发利用。

% _) a4 l1 W/ @4 T0 Z* C( y

5 T+ P' } T, K9 d9 ~% V- k, c 接下来,被破解的硬盘固件就开始捣乱了。比如,他会等待主机读出/etc/shadow 中的文件,其中存储了 Unix/Linux 的所有密码,然后立即修改成攻击者之前写进去的一些东西。当攻击者之后尝试用他自己的密码登入系统的时候,主机会根据修改过的/etc/shadow 判断密码,攻击者就可以再次轻松登录。

& z5 p) ~' B* `! ]" m. N' O& D$ z2 C

这是我做的演示。你可以看见我没能成功登录主机的根用户。然后我启动破解,给它一个代替密码的哈希值,也就是密码「test123」。因为 Linux 系统把影子文件缓存了(如同所有最近存取的文件),我需要制造很多硬盘活动把缓存清出去;这样,当我再次登录的时候,Linux 系统会再次读取磁盘上的影子文件。最终,缓存已清空,我可以用假的「test123」密码登录根用户了。6 x# S1 S( e' v; a

! F. \' Q) m4 m! t 其他用法

& j7 r! |3 a' k

$ }7 }, D) g! q! d, W 当然了,恢复服务器中清除的隐秘登录方法并不是我研究成果的唯一用法。这同样可以用于防御目的。 g" `, z9 J* k: t2 p. s2 O4 [

% @( H% y, S1 |% u8 n 例如,你可以做一个不可复制的硬盘:如果扇区的读取模式是随机的话,像正常的操作系统读取文件系统,硬盘会正常工作。如果硬盘是有序的读取,像硬盘复制设备那样的话,硬盘会篡改数据,无法复制出原来的内容。

7 `* N% C0 C3 X" @, V! w$ w( G. W3 Z

硬盘控制器作为一个通用控制器也是有的玩的。你手里的是三个性能不错的 CPU 核心,连着一个相当大的 RAM。还有一个 UART 作为串口,至少两个 SPI 接口:一个连接到闪存 ROM,一个连到电机控制器。你可以通过升级外部闪存芯片来给处理器加载代码,或者甚至在启动加载器上用串口加载。为了演示芯片的能力,我在硬盘上移植了一个相当普及的软件。这个 demo 只是概念验证性的,串口是唯一工作的外围设备,而且没有用户空间。虽然如此, 我还是很骄傲的宣称我在我的硬盘控制器上装了一个 Linux。在顶端,是标准的命令行(硬盘加载在/mnt 下),低端是我在硬盘串口上的输出。

, @! s8 m) K' F

# ]8 a8 @& S% |: L 在此多解释一下这是怎么工作的:内核和启动都封装成每块大小都是一个扇区的一个个的包,包的前面带有特殊字符串和编号数字。通过从磁盘读取数据,内核和启动最终会进入缓存。写入特殊字符串「HD, Inx!」最终触发了修改过的固件,在缓存中搜索所有扇区,重编译内核然后启动。但是一个没有内存控制单元的内核也需要特殊格式的用户空间。我不能把这个也编译了,所以内核最终因为找不到 init 来执行而崩溃。# G/ v- O0 k! T$ ]) S/ M& v

* S' A2 s6 j; ?& i1 U 结论9 k! K3 R! w6 _2 y$ V

" ~% z' `( {; I2 J5 O5 p) F) [

是的,就是这样。虽然硬盘控制器如同一个不知其究竟的野兽,它仍能通过逆向工程加以了解,并为其写出代码以执行。对控制器的未知,使得通用破解充满难度,令我怀疑这东西是不是永远不会出现一个恶意的固件补丁:相比对每个服务器的每个硬盘固件进行逆向工程加以破解,还是找一个 0day 漏洞更加简单吧。

) j4 A* V! h3 J5 X) q/ U M% Y g3 @* L

我还希望证实一个坏掉的硬盘仍然能够使用。当硬盘的机械部分坏掉的时候,PCB 仍然带有可用的嵌入式系统,其性能相当不俗,尤其是坏的硬盘基本都不要钱就能拿到。

+ Z+ X, m% A2 p) A0 k I: e" b$ L8 s, D1 M7 v

开放安全工程的源代码什么的太恶劣了。我想开放代码,但是我不想为由此产生的大量的「永久破解」的服务器负责……我决定做个妥协:你可以在这里下载代码,但是我移除了影子替代部分的代码。注意:反正我不负责让整个过程完全可运行;黑客,你自己来吧。- ]3 c) R7 d* Y% u$ y( {$ C, F

0 A3 ]2 P) i# k* x" r. \8 Q--------------------转贴完

+ H+ C( k/ r5 }+ ?" ]" v1 |/ r

1 I" F, u1 b: e1 i- ?" sUP主语,一个黑客都能在硬盘固件里设置后门,那么生产厂商能做些什么,我们知道多少呢??这篇文章,看得懂的知道在讲些什么,看不懂的你就记住一个事实,不掌握核心技术,处处受制于人,只有死路一条。

$ m& w! k+ Q. I6 }/ @8 u9 d1 c |

评分

-

查看全部评分

|